首页 > 教程 >

织梦安全漏洞include/common.inc.php漏洞解决方法

2023-02-24教程围观次

简介1.受影响版本织梦dedecms5.7、5.6、5.5。2.漏洞文件/include/common.inc.php3.DEDECMS的全局变量初始化存在漏洞,可以任意覆盖任意全局变量。描述:目标存在全局变量覆盖漏洞。1.受影响版本DEDECMS5.7、5.6、5.5。2.漏洞文件/include/common.inc.php3.DEDECMS的全局变量初始化存在漏洞,可以任意覆盖任意全局变量。危害

| 1.受影响版本织梦dedecms 5.7、5.6、5.5。 2.漏洞文件/include/common.inc.php 3.DEDECMS的全局变量初始化存在漏洞,可以任意覆盖任意全局变量。 描述: 目标存在全局变量覆盖漏洞。 危害: 1.黑客可以通过此漏洞来重定义数据库连接。 在 /include/common.inc.php 中 |

下载链接:网站源码/小程序源码/网站模板下载

下载排行

- Thinkphp会议室预约系统源码

- 个人支付宝收款页面,对接当面付接口

- 微信小程序格创校园跑腿小程序源码v1.1.64+前端

- PHP抽奖小程序/微信红包封面抽奖小程序/抽奖小程序开源源码

- efucms小说漫画分销系统源码E16 2019最新项目瑞企小说漫画系统公众号小说分销强制关注听书分销全开源无加密

- 最新站长必备在线工具箱系统源码/含上百款工具/带后台版本/自适应模板/优化修复版

- 全新UI基于Thinkphp的最新自助打印系统/云打印小程序源码/附教程

- Uniapp壁纸小程序源码/双端微信抖音小程序源码

- 最新简约轻量版H5手机微商城运营源码/对接最新Z支付个人免签接口

- 微信薅羊毛拼团商城小程序 v2.7.3

最新发布

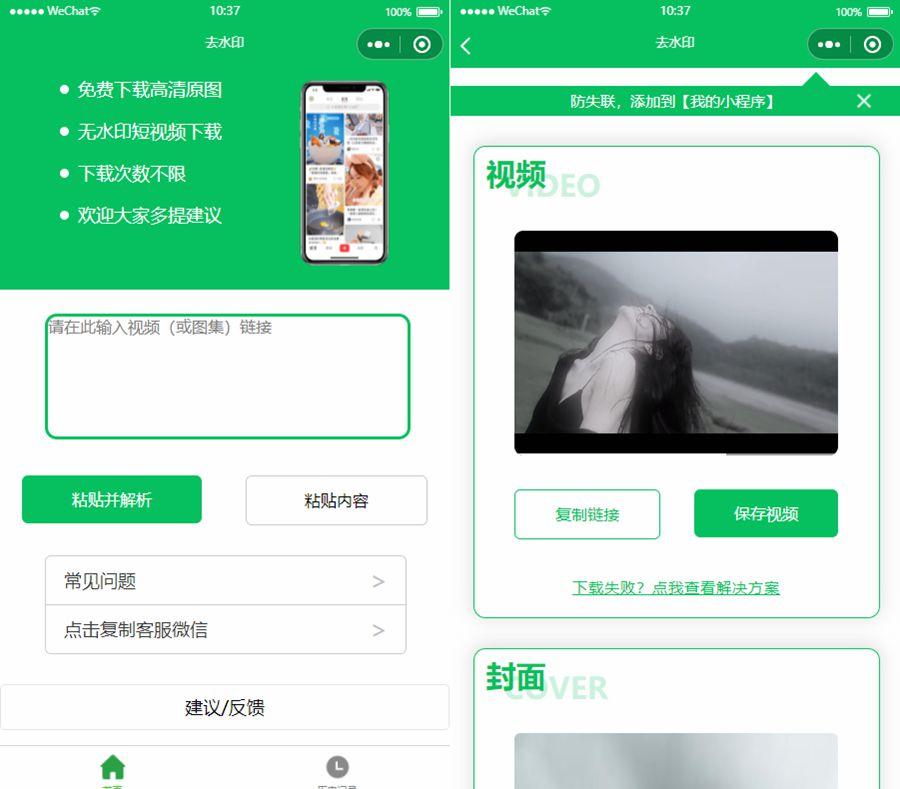

最新去水印小程序源码分享/无需后台/对接接口/支持全网去水印功能

群多多社群人脉H5-2.1.4多开插件+小程序独立前端+搭建教程

七夕情侣飞行棋游戏限定版本源码/解锁版

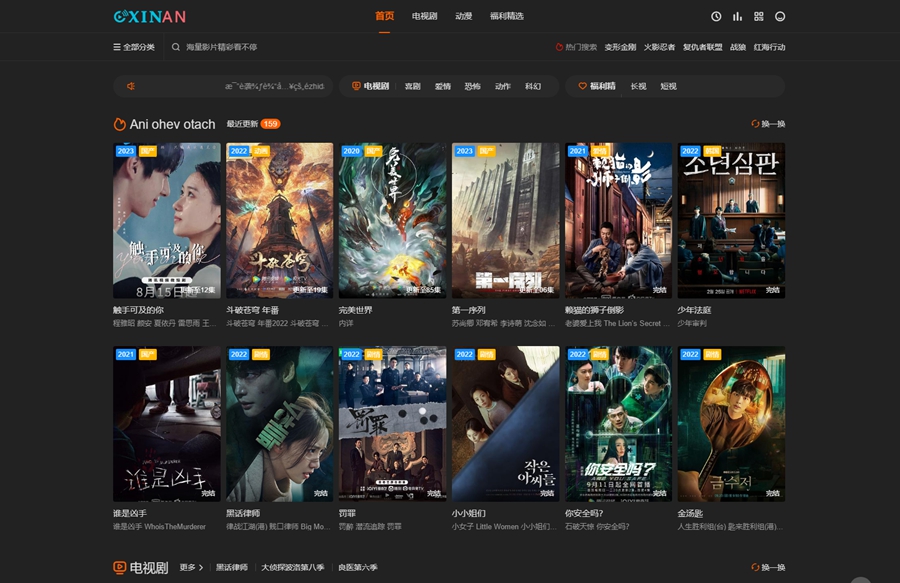

苹果CMS海螺模版V20修复版/加广告代码

宠物社区风格 商业版(GBK)Discuz模板

全新UI基于Thinkphp的最新自助打印系统/云打印小程序源码/附教程

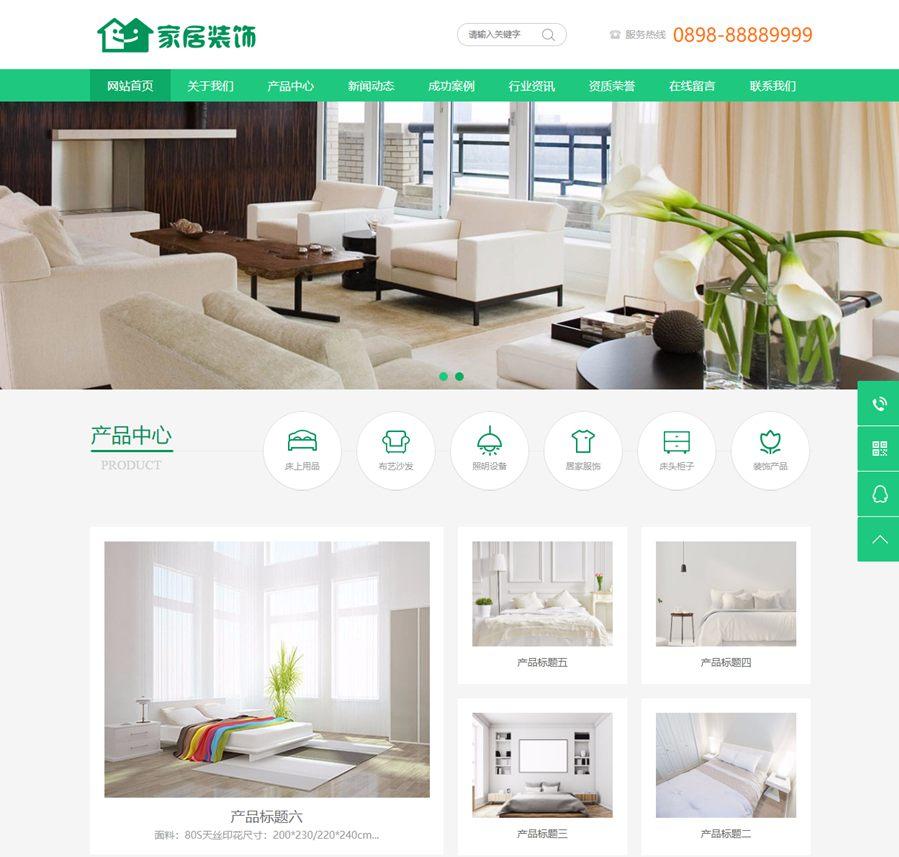

易优CMS家纺家居装饰类网站模板/EyouCMS家具家居类企业网站模板

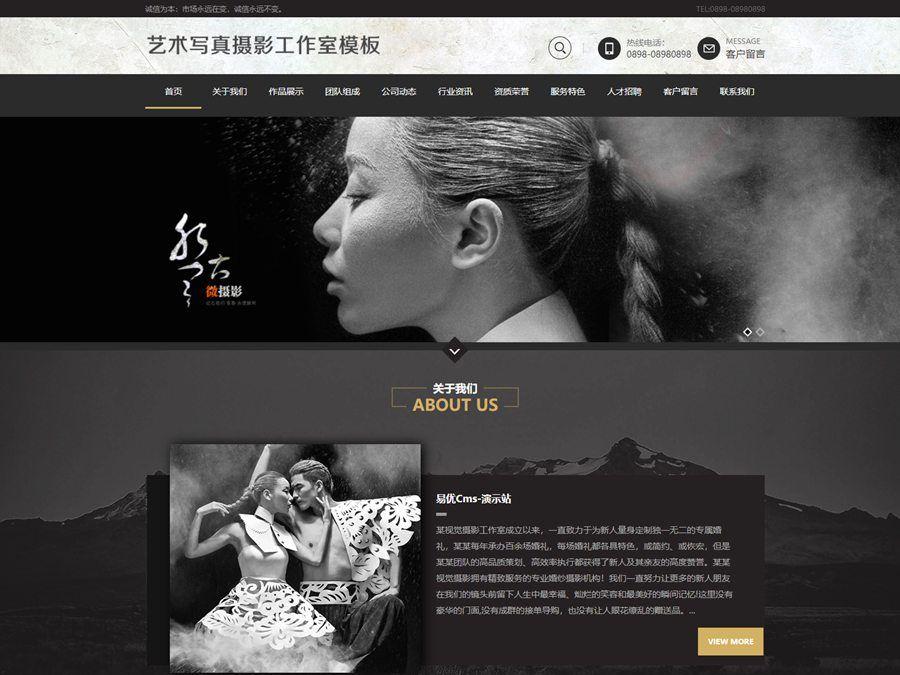

EyouCMS艺术***摄影工作室网站模板/易优CMS摄影工作室网站模板

易优CMS响应式精品茶具实木茶盘销售网站模板/EyouCMS响应式酒水饮料类企业网站模板

EyouCMS响应式推土机挖掘机机械类网站模板/易优CMS机械设备类企业网站模板